|

恶意SSH登录企图出现在一些管理者的日志中已经有几年的时间了。本文回顾了使用"蜜罐"(honeypot)对恶意SSH登录企图进行分析的方法,并提出了我们可以从这一活动中学到的东西。接着本文给出了关于如何使自己的系统安全面对这些攻击的建议。

使用honeypots进行研究

新西兰Honeynet(蜜罐网络)联盟是Honeynet联盟的一个成员研究机构,它致力于通过使用蜜罐技术研究黑帽子黑客(black hat hackers,指那些恶意入侵计算机或计算机网络并尽其所能进行破坏的黑客)的行为、策略和工具来提升计算机系统和网络安全。蜜罐的价值在于它们是可以公开接受攻击并被攻入的开放计算机系统,这使得研究者可以分析该系统上的恶意行为。

我们已经在惠灵顿的维多利亚大学建立起这样的系统来研究发生于新西兰大学网络上的恶意行为。该系统是一个高度互联的蜜罐,一个攻击者可以像在网络的任何其他系统上一样与之联系。在攻击者可知的范围内,蜜罐与其他计算机系统应该没有可分辨的差别。然而,所有流入和流出蜜罐的网络流量都通过Honeynet联盟的Roo honeywall严密监控。此外,系统事件也被蜜罐自身通过其日志功能进行记录。

蜜罐上运行的是标准RedHad 9服务器配置版本,带有可以通过公共互联网访问的安全外壳(Secure Shell,简称SSH)服务器。SSH是可以使得一个用户在网上通过加密通道登录到另一台电脑的程序。在过去的配置下遭遇到恶意SSH登录企图后,我们重新编配了我们的蜜罐以使其可以收集更多的数据。我们对SSH服务器打了补丁以同时记录在登录企图中使用的帐户名和密码。该蜜罐在2006年7月11日上线,在22天后的2006年8月1日下线。在这期间,该蜜罐受到了无数次的SSH登录企图攻击。我们进一步观察这些数据以确定攻击者的策略并提出提高 SSH安全水平的建议。

在该蜜罐在6月28日到7月4日运行的另一个配置上,我们增加了可以在系统被攻入后记录攻击者键盘操作的Sebek模块。我们设置了若干具有常用密码的用户帐户。几天后,一个攻击者成功进入了这一系统。在本文中给出了对这一攻击及后续攻击的分析,并提供了对恶意SSH登录企图如何被用于攻入系统的进一步分析。

对SSH登录企图的分析

这一部分分析了7月11日到8月1日我们的蜜罐捕获的数据。该分析完全基于蜜罐的系统日志文件,尤其是"messages"日志。"messages"日志记录了对SSH服务器的验证请求。它记录了日期、时间、登录企图发生的IP地址、请求的结果(失败或成功)以及验证使用的帐户名和密码。下面是两个"messages"的日志示例条目:

Jul 13 09:37:59 basta sshd[22308]: PW-ATTEMPT: fritz

Jul 13 09:37:59 basta sshd[22308]: Failed password for root from 10.0.160.14

port 39529 ssh2

Jul 13 09:38:02 basta sshd[22310]: Illegal user fatacunike from 10.0.160.14

Jul 13 09:38:02 basta sshd[22310]: PW-ATTEMPT: fatacunike

Jul 13 09:38:02 basta sshd[22310]: Failed password for illegal user fatacunike

from 10.0.160.14 port 40444 ssh2

|

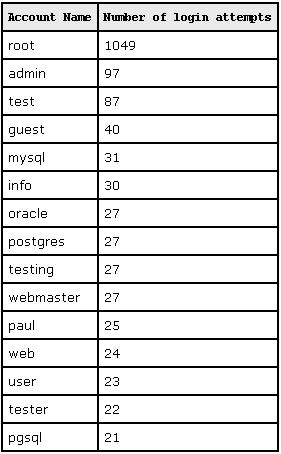

首先,我们分析了用于登录企图的用户名。在取样时间内,系统日志总共记录到2741 个不同的帐户名,包括从常见的姓氏、系统帐户名和常用帐户名到短的字符串。在这些帐户名中,15个使用频率最高的帐户名被列于表1。该表格显示有一个系统上通常存在的帐户(root,mysql)、可能存在的帐户(guest、test)以及常见的姓氏(paul)。随后图1给出了所使用过的有效与无效帐户名的分布。

所使用的无效帐户名远多于有效帐户名并不奇怪,但是我们注意到在蜜罐上存在的所有默认帐户名中96.30%都被攻击利用。

表1 2741次攻击中出现最多的15个帐户名 表1 2741次攻击中出现最多的15个帐户名

|