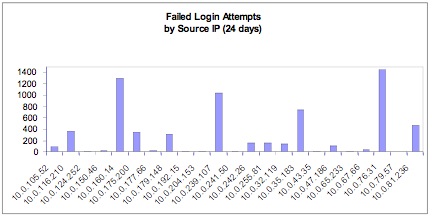

图2 来源IP失败的登录企图次数 图2 来源IP失败的登录企图次数

进一步观察攻击者,我们可以发现更多的关于这些攻入企图如何发生的信息。这些攻击者的每一次登录企图中试验一个帐户名和与该帐户名最相配的密码(例如test/test),然后尝试下一个帐户名。其他攻击者的策略有所不同。平均起来,来自10.0.179.148的攻击者对每一个帐户名试验5个密码,在这一攻击方案中使用的密码包括有数列或与不同数列组合的帐户名(例如 admin/admin,admin/admin1,admin/admin123,admin/111111)。来自10.0.105.52的攻击者集中精力于root帐户,其所有登录企图除了guest外全都使用该root帐户名,他使用的密码从常见密码到随机数字和字母序列(例如root/!@#, root/123abc,root/default)都有。

若干攻击者表现出的行为很可能可以通过只将其攻击限制到几次尝试以内来避开IDS 的注意。进攻在不同程度上变得更加严重。首先,登录企图的数量有所增加;其次,对每个帐户的登录企图有所增加;最后,我们看到对于特定帐户(如root)的集中登录企图。随着这些登陆企图变得更加严重,在配置有入侵检测系统的情况下发现攻击者将更加容易。也许有人认为随着尝试次数的增加和伴随而来的被发现的风险的增加,攻击者的成功率将有所提高。但是我们的数据并没有包括对现有系统账目名/密码组合的调查因此无法证明这点。

为进一步获得关于这些攻击者使用的方法和工具的信息,我们分析了每个来源IP每次登录企图间的变化及平均时间。我们假定如果在攻击中使用了工具,我们可以通过检视这些值很容易地认出这种情况。相隔时间很短的登录企图和较低的时间变化表明了工具的使用,而反之更大的不规则的时间间隔则表明攻击者事实上正在自己进行登录尝试。表3总结了上述数据。

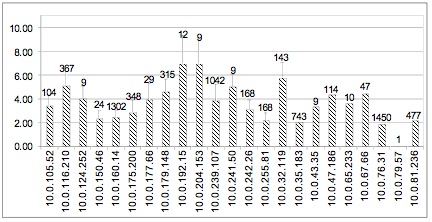

图3 登录尝试的平均间隔(秒) 图3 登录尝试的平均间隔(秒)

最高的五个攻击者由于尝试次数非常多很可能在其攻击中使用了工具,其平均尝试时间间隔在2~4秒间,标准差为0.45到1.39秒。在另一极端,我们发现来自10.0.192.15的攻击者平均尝试时间间隔为7秒左右,标准差2.36秒 ——这表明该登录尝试可能由人完成。然而,这些数据并不支持完全清晰的工具使用,因为很多系列攻击位于整个范围的中间,甚至在最高的系列进攻者值之下。对此一个可能的解释是攻击工具可能在大多数系列攻击中被使用,而我们所观察到的可能只是网络延迟。

与上述尝试相比,明显可以认为是使用工具的攻击由对10.0.255.81和10.0.242.26使用的帐户名和密码所揭示。尽管两个IP地址位于不同的物理网络并且两次攻击相隔了4天,它们使用的用户名/密码组合是完全相同的。

(上半部完;下半部待续)

--

原文作者: Christian Seifert

原文链接: http://www.securityfocus.com/infocus/1876

转载链接: http://security.ccidnet.com/art/1101/20060913/898789_1.html

共3页: 上一页 [1] [2] 3 下一页

|