|

这就需要厂商在规则库的更新和维护上投入更多的资源,不光是跟踪官方公布的漏洞和最常见的攻击程序等,还要对网络上流传的种种病毒、木马等程序做分析。规则库的条数要达到几万条以上,更新速度要达到每天更新,现有的IDS规则更新体系已经满足不了IPS要求。

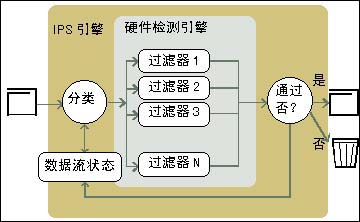

图1 IPS工作原理

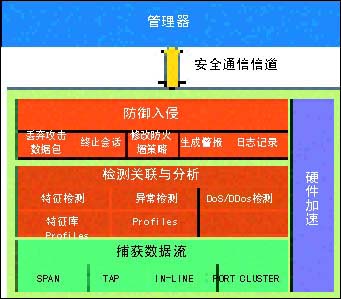

图2 IPS系统结构图

前面提到的这些障碍,IPS技术如何克服呢?总体来说,IPS一般采用ASIC、FPGA或NP(网络处理器)等硬件设计技术实现网络数据流的捕获,检测引擎综合特征检测、异常检测、DoS检测、缓冲区溢出检测等多种手段,并使用硬件加速技术进行深层数据包分析处理,能高效、准确地检测和防御已知、未知的攻击及DoS攻击。

同时,实施多种响应方式,如丢弃数据包、终止会话、修改防火墙策略、实时生成警报和日志记录等,突破了传统IDS只能检测不能防御入侵的局限性,提供了一个完整的入侵防护解决方案。

具体来说,IPS用应用层代理引擎技术解决漏报误报率问题,用引擎硬件化技术解决性能问题。

应用层代理引擎降低误报漏报率

和IDS相比,IPS应具有高性能、低漏报误报率、防范种类多等特点。要取得这些技术突破,现有IDS的技术积累显然是不够的。反病毒引擎在准确报警方面是IDS引擎学习的目标。

从产业发展的角度看,反病毒技术比IDS技术成熟,在反病毒引擎技术中已经运用多项的技术,例如虚拟机技术等。这些技术的使用,保证了反病毒产品的低漏报误报率。实际上,反病毒产品检测的准确性已经可量化,而IDS技术的准确性还没有一个公认的衡量标准。

反病毒产品对规则库的跟踪和维护有着更高的要求,反病毒产品的规则库在十万条左右,数量上超过IDS几十倍,并且对规则库更新的要求更高。IDS对规则库的更新周期以周为单位,反病毒产品对规则库的更新周期以天为单位。

引擎硬件化提升性能

如果没有性能问题的瓶颈,IPS技术不会姗姗来迟。在传统防火墙领域,厂商们其实也做了不少工作,把IDS、应用层安全技术等都集成进去了,但是只能作为功能宣传,不敢大张旗鼓推广,到用户那往往要把这些功能关闭。这都是让性能闹的。

共5页: 上一页 [1] [2] 3 [4] [5] 下一页

|